| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 불법유통

- webhacking

- UKPT

- 화학물질안전원

- 웹 해킹 입문

- 정보보안

- 국정원

- 도구모음

- codeup

- 프로젝트

- Service

- 연구모임

- 경기팀

- PHP

- 파이썬

- UKPT level

- suninatas

- 국가기록원

- 불법유통근절

- HTML

- 대외활동

- Los

- 화학물질

- nurisec

- 기타정보

- 국가정보원

- MITRE ATT&CK

- 화학물질불법유통온라인감시단

- 여행

- 12기

- Today

- Total

agencies

브루트 포스 공격 실습(무차별 대입 공격) 패스워드 크랙 본문

DVWA를 이용하여 딕셔너리 공격을 실습해봅니다.

* 버프스위트의 인트루더 기능을 이용하여 딕셔너리 공격을 수행하여 사용자의 패스워드를 알아냅니다.

admin이라는 관리자의 계정 아이디를 알고 있으나 패스워드를 모를 경우라고 가정합니다.

버프스위트에서 요청을 받고 send to intruder를 선택합니다.

password 값 부분에서 우측의 add $ 버튼을 클릭합니다.

* 위치를 위와 같이 설정을 하게 되면 인트루더 기능이 해당 위치 부분을 다음 단계에서 설정할 페이로드 목록의 문자열로 변경하여 요청을 자동으로 전송하게 됩니다.

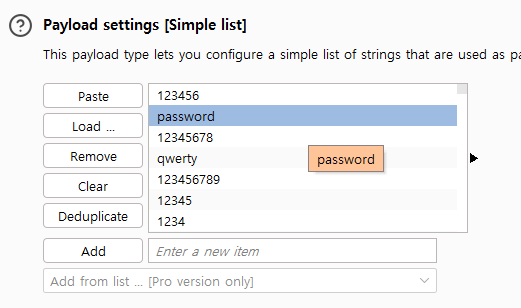

payload settings 에 load 를 클릭하여 위의 password_list.txt 파일을 다운로드 받습니다.

start attack 버튼를 클릭합니다.

* 하지만 잘 되지 않았습니다.

그래서 brute force 탭으로 이동해서 실습을 진행해보겠습니다.

우선 username과 password 에 admin / 아무값을 입력합니다.

버프스위트에서 잡은 요청을 intruder로 이동합니다.

패스워드 부분을 잡은 후 add $ 버튼을 클릭하고

페이로드에서 load버튼을 클릭해 password_list.txt 파일을 불러옵니다.

그리고 start attack을 누릅니다.

※ 참고로 쿠키의 security 는 low로 설정해야 합니다.

확인하면 응답값이 다른 몇몇의 패스워드가 보이는데 하나씩 확인해보겠습니다.

※ 참고로 타깃의 주소는 다음과 같이 설정되어 있어야 합니다.

* ip는 다를 수 있으므로 주의

이상하다.. 왜 안되지라고 생각했는데 버프스위트에서 security의 쿠키값을 low로 했었습니다.

하지만 실제 실습하는 페이지에서 low로 설정을 해야합니다.!

게다가 응답값도 다르기 때문에

다시 패킷을 캡처합니다.

응답값이 다는 페이로드를 발견했습니다.

password

로그인 성공

'Ⅲ. 정보보안' 카테고리의 다른 글

| beef-xss (0) | 2024.04.19 |

|---|---|

| DVWA Command Injection (0) | 2024.04.19 |

| OWASP TOP 10 (2017) (0) | 2024.04.18 |

| HTTP 응답(상태)코드 정리 (0) | 2024.04.17 |

| iso 파일에도 악성코드가 심어져 있을 수 있다? (0) | 2024.04.15 |