| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- HTML

- 12기

- 연구모임

- 화학물질

- 파이썬

- 기타정보

- 대외활동

- PHP

- 국가정보원

- suninatas

- codeup

- 불법유통근절

- 도구모음

- UKPT level

- 국가기록원

- MITRE ATT&CK

- 정보보안

- nurisec

- Los

- UKPT

- 여행

- webhacking

- Service

- 불법유통

- 국정원

- 화학물질불법유통온라인감시단

- 화학물질안전원

- 웹 해킹 입문

- 경기팀

- 프로젝트

- Today

- Total

agencies

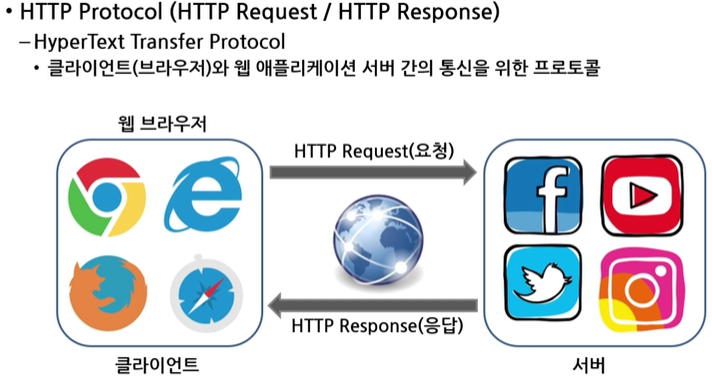

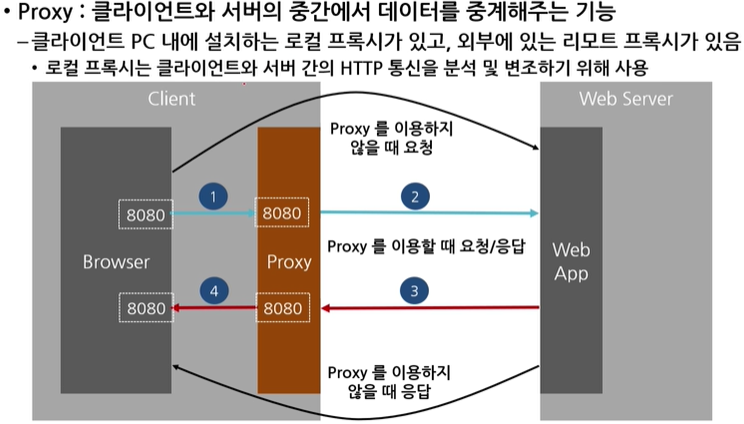

웹의 중요 요소 본문

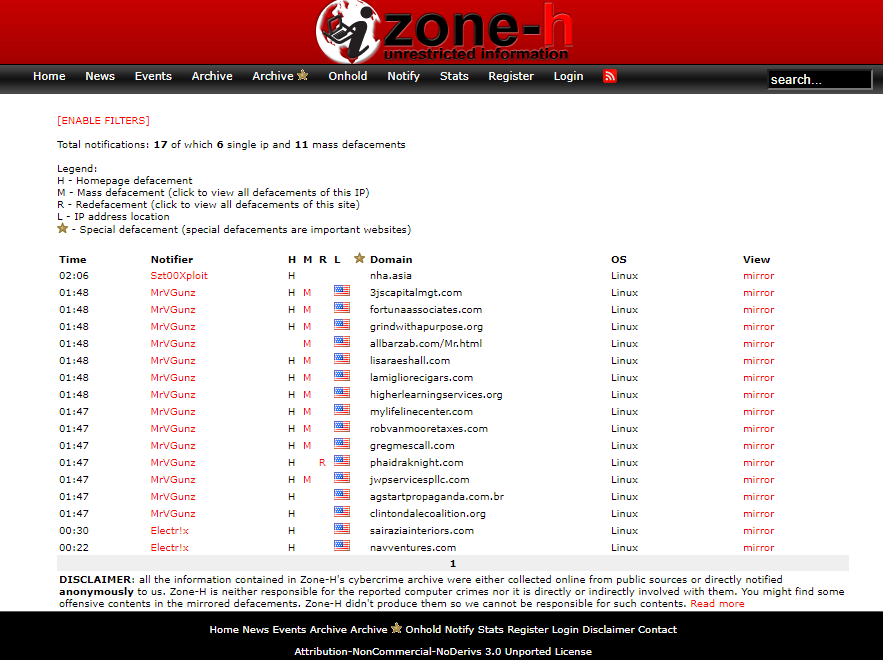

▲ 웹 사이트 취약점을 통한 공격 사례

웹 페이지가 변조된 사이트 확인 : zone-h.org

웹 페이지 변조는 대부분 정치적인 목적에서 이뤄지는 핵티비스트(Hacktivist)들의 행위가 많다

- 웹 해킹과 악성코드는 여전히 외부의 공격으로부터 주요한 위협임

- 시스템 해킹이나 네트워크 해킹에 비해 공격하기 더 쉽다

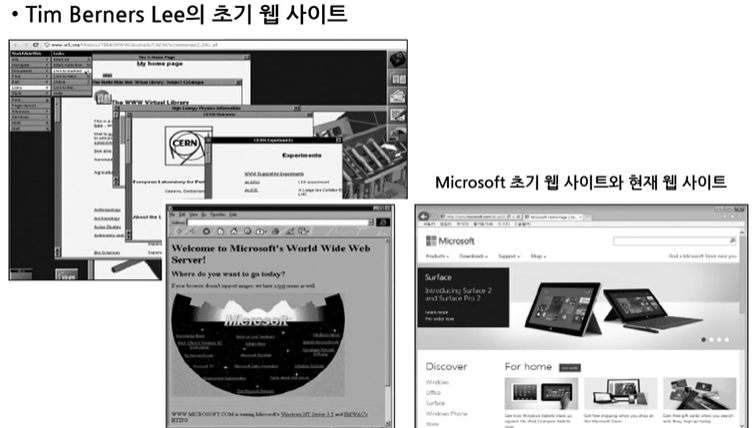

WWW(웹)을 처음으로 만든 사람 ▲

주요 히스토리

- 1989년 3월 13일 탄생

- 1991년 8월 WWW는 일반인에게 최초로 공개

웹 페이지 저장소 (아카이브 사이트)

- archive.org

- 과거에 존재했던 페이지가 현재도 존재하는지 확인하는데 활용되기도 함

HTTP Status Code (상태 코드)

1xx : 정보성 응답

2xx : 성공적인 응답

200 OK : 요청에 대한 응답이 정상

3xx : 리다이렉션(다른 곳으로 전달)

301 : 영구적으로 이동함

302 Found : 요청한 자원은 다른 URI로 임시적으로 존재함

- 임시의 URI는 응답에 반드시 Location field가 존재해야 함

307 Temporary Redirect : 요청한 자원은 다른 URI로 임시적으로 존재함

4xx : 클라이언트 에러

400 Bad Request : 이 요청은 잘못된 문법으로 인해 서버에서 이해하기 어려움

403 Forbidden : 서버는 요청은 이해했으나 그에 대한 접근 요청을 거부(권한이 x)

404 Not Found : 서버는 클라이언트가 요청한 자원과 일치하는 자원이 없음

5xx : 서버 에러

500 Internal Server Error : 서버는 요청을 처리하는 과정에서 잘못된 요청을 보호하기 위해 기대하지 않은 조건 응답을 보여줌

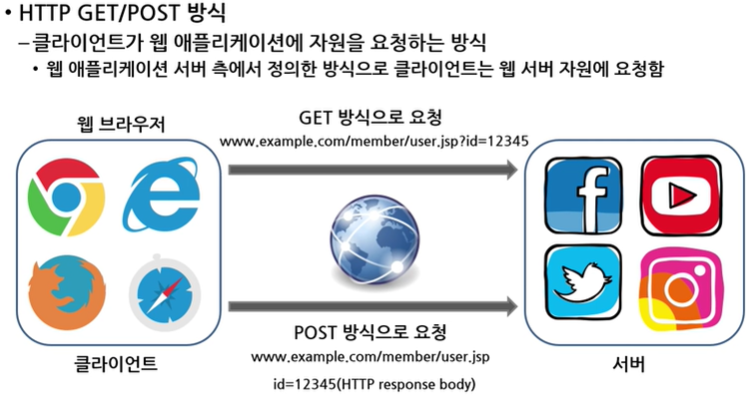

HTTP GET/POST 이외 방식

- Request 패킷에는 GET, POST 외에 다음과 같은 메소드가 있다

HEAD : 서버 쪽 데이터를 검색하고 요청하는데 사용 (어떠한 추가 요소도 보내지 않음)

OPTIONS : 시스템에서 제공하고 있는 메소드를 확인하는데 사용

PUT : 메시지에 포함되어 있는 데이터를 지정한 URI 장소에 지정된 이름으로 저장

- 과거 PUT 과 관련된 취약점이 종종 있었으며 공격자는 이를 통해 웹 서버에 악의적인 파일을 업로드 할 수 있었음

DELETE : URI 에 지정되어 있는 자원을 서버에서 지움

TRACE : 요청한 메시지의 최종 수신처까지 루프백 검사용으로 사용됨

- 클라이언트가 보내는 요청 메시지가 거쳐 가는 프록시나 게이트웨이의 중간 경로와 최종 수신 서버에 이르는 경로를 알아내는 데 사용

* Nmap을 이용하여 메소드 확인 : nmap -p 80 --script http-methods demo.testfire.net

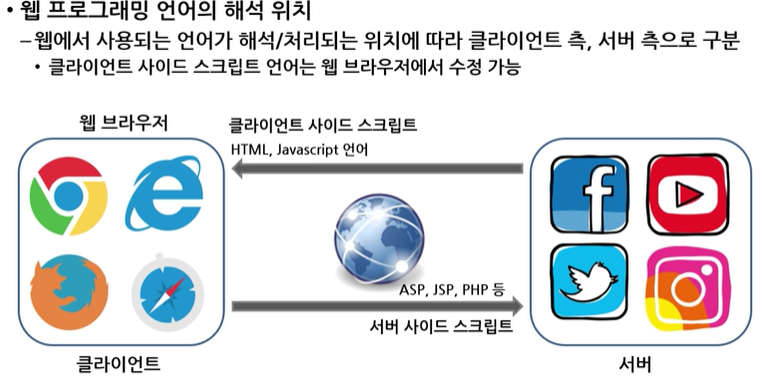

서버 측 스크립트 언어 : ASP JSP PHP 등

웹 서버 : IIS APACHE NGINX 등

데이터베이스 : 오라클 MYSQL 등

인코딩(Encoding) : 정보의 형태나 형식을 변환하는 처리나 처리 방식

- URL 인코딩 : %50%61%73

- HTML 인코딩 : P0

- base64 인코딩 : UGFz==

- ASCII 인코딩 : 50617379

디코딩(Decoding) : 인코딩된 내용을 원래 상태로 변환하는 방식

'Ⅲ. 정보보안' 카테고리의 다른 글

| 디지털 포렌식 (0) | 2024.01.13 |

|---|---|

| 보안 로그 분석 (0) | 2024.01.13 |

| 네트워크의 이해 (0) | 2024.01.13 |

| 윈도우 인증의 구성요소 (0) | 2024.01.13 |

| 윈도우 계정 및 패스워드 (0) | 2024.01.13 |