| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- MITRE ATT&CK

- 국정원

- UKPT

- 연구모임

- 파이썬

- 대외활동

- nurisec

- suninatas

- HTML

- codeup

- 불법유통근절

- webhacking

- PHP

- 프로젝트

- 12기

- Los

- 화학물질불법유통온라인감시단

- Service

- 국가기록원

- 여행

- 화학물질안전원

- UKPT level

- 화학물질

- 기타정보

- 국가정보원

- 도구모음

- 불법유통

- 정보보안

- 웹 해킹 입문

- 경기팀

- Today

- Total

agencies

디지털 포렌식 본문

포렌식

- 법의학적인 범죄 과학 수사의 법정의 재판에 관한 의미를 가짐

- 범죄수사 및 민/형사 소송 등 법정에 사용되는 증거의 수집 보존 분석을 위한 응용과학분야 통칭

디지털포렌식

- 전자적 증거물 등을 사법기관에 제출하기 위해 데이터 수집 분석 보고서 작성 등 일련의 작업

- 사이버 해킹 공격 범죄 시 범죄자들의 디지털 매체에서 다양한 전자적 증거를 남기게 되면서

사이버 범죄자 추적 및 조사에 핵심요소가 되고 있음

로카르의 법칙

- 접촉하는 두 개체는 서로의 흔적을 주고 받는다

* 무결성 : 위조나 변조가 되지 않았는지에 대한 것

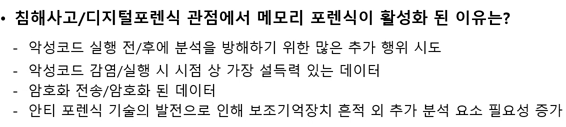

침해사고 분석과 디지털 포렌식의 차이

포렌식 : 법정에 제출하기 위한 것

침해사고 : 해킹이 왜 발생했는지 피해 정도는 어느정도인지

* 법정에 제출이 되냐 아니냐로 갈림

- 디지털 포렌식은 용의자를 특정하기 위한 기술이 대표적 / 침해사고 분석은 해킹을 당했다 라는 것을 증명하기 때문에 악성코드(등)을 분석

카빙이란, 아티팩트란?

- 카빙 : 디스크에 있는 데이터를 잘게 자른 것 (카빙을 사용하기 위해 각 파일의 시그니처 등을 알아야 함)

- 아티펙트란 : 유물로 PC관점에서는 피해 상황 용의자 특정 등을 파악할 수 있는 파일(등) 즉 흔적을 뜻

WinHex / FTK Imager

- 디스크 분석 도구

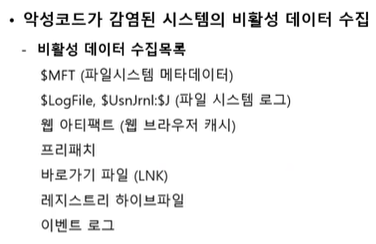

비활성 데이터

- 현재 데이터의 변동이 없는 데이터 (저장되어 있는 파일 형식의 데이터)

- 라이브 포렌식 / 디스크 포렌식 모두에서 획득 가능

활성 데이터는 라이브포렌식에서만 획득 가능

비활성 데이터 수집 고려사항

- 라이브 상태에서 운영체제가 점유하고 있어 복사하지 못하는 경우 수집 방안

> 파일시스템 레벨(디스크분석도구)로 접근하여 복사 진행 (winhex)

- 수집 시간이 디스크 이미징 시간과 비교하여 큰 차이가 없는 경우라면

> 디스크 이미징을 해야 한다 (시스템 손상x, 제약 없음)

- 스크립트 제작 시 고려사항은? (어떤 데이터를 수집할지 옵션 제공)

* 레지스트리 : 시스템을 구성하는 요소

1. 수집하고자 하는 파일의 경로를 알고 파일명도 알 때

$MFT, $LogFile, $UsnJrnl:$J, 레지스트리, 이벤트 로

2. 수집하고자 하는 파일의 파일명만 알 때

WebCacheV01.dat

3. 수집하고자 하는 파일이 여러군데 분산되어 저장될 때 (확장자만 알 때)

LNK, PF

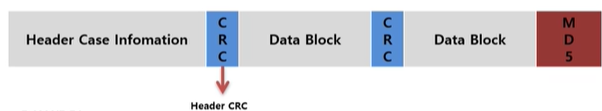

디스크 이미지 파일 종류

- E01

포렌식에서 가장 범용적으로 쓰이는 포맷

증거 파일의 무결성을 보장하기 위해 MD5, SHA1 해시를 사용할 수 있고 증거 파일 암호화를 위해 AES256사용

- RAW(DD)

기본적으로 데이터를 추가 또는 삭제하지 않고 디스크 또는 볼륨의 RAW 데이터를 비트 단위 복사

* 흰색 부분은 활성 데이터

Q1. 압수 대상이 특정 키워드에 한정적이라면?

키워드 입력을 지원하는 도구를 사용 (Encase)

Q2. 이미징 시 사용자 PC의 개인정보까지 모두 수집된다

개인정보 수집 동의서를 받고 수집을 진행한다

Q3. 서버의 경우 수집하다가 동작불가 상태가 될 경우

수집할때 담당자와 어떤 데이터만 수집할지 선별

사용자들이 많이 사용하지 않는 시간에 진행

Q4. 디스크 반출이 불가능한 상태라면

소프트웨어 이미징 방식 사용

Q5. 레이드로 구성된 디스크라면

소프트웨어 이미징 방식 사용

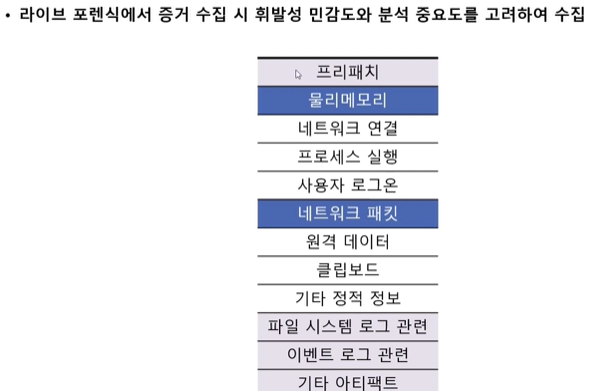

주기억장치

- 사용자가 원하는 작업을 처리하기 위한 데이터 처리결과 등을 기억

- 전원이 종료되면 데이터가 모두 사라짐

- 사용자의 작업을 처리하고자 할 때 메모리의 가용 공간이 부족하게 되면 보조기억장치의 힘을 빌림

* 메모리 용량이 적으면 왜 PC가 느리다고 하는가?

> 사용자가 실행한 프로그램이 메모리에 저장됨, 네트워크에서 데이터를 주고받을때, 열린 문서들 (화면)

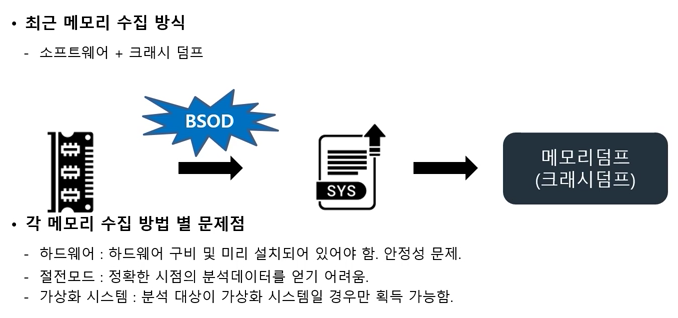

메모리 수집 방법

- 하드웨어를 이용한 덤프

- 소프트웨어를 이용한 덤프

- 크래시 덤프

- 절전모드 덤프

- 가상화 시스템 덤프

- 콜드 부트